SOC – комплексная защита ваших цифровых активов

- Мониторинг событий ИБ 24/7/365.

- Уведомление о выявленных событиях ИБ.

- Реагирование на инциденты в круглосуточном режиме.

- Анализ инцидентов и формирование рекомендаций.

Кому подходит Security Operations Center (SOC)

Финтех

- Предотвращение атак на онлайн-банкинг и платежные системы

- Круглосуточный мониторинг транзакционной инфраструктуры

- Защита от финансовых киберугроз

Маркетплейсы

- Защита платежных систем и корзин от атак

- Анализ инцидентов с API, личными кабинетами и CMS

- Мониторинг подозрительной активности

IT

- Отслеживание атак на веб-приложения и API

- Интеграция с DevSecOps (логирование, алерты, SIEM)

- Защита облачной инфраструктуры

Госсектор

- Аудит событий безопасности и фиксация нарушений политики

- Выявление угроз на уровне сервисов госуслуг

- Соответствие требованиям регуляторов

Основные функции SOC

-

Мониторинг и анализ

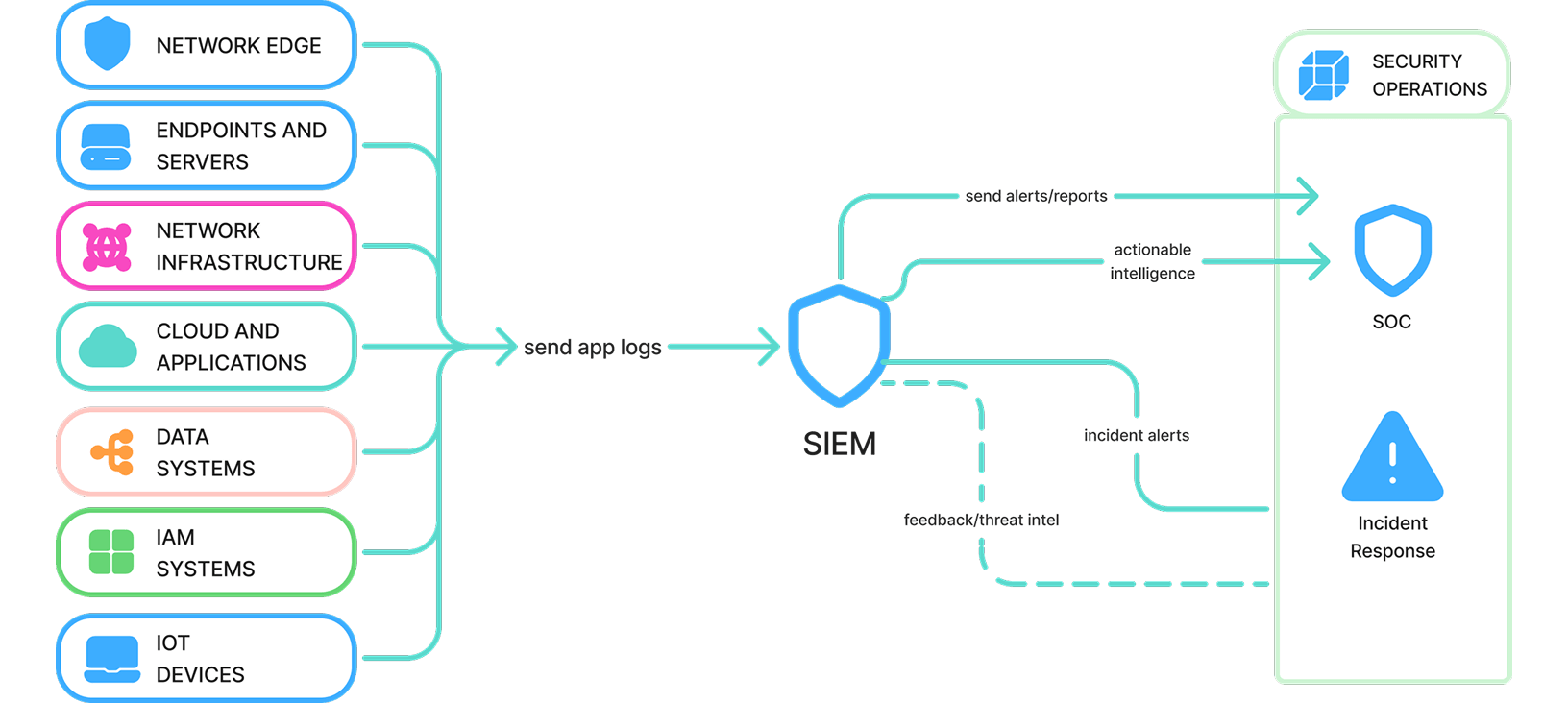

Круглосуточный мониторинг ИБ-событий (24/7/365) с подключением любых источников. SIEM и XDR агрегируют логи, выявляют аномалии и угрозы.

-

Предотвращение и реагирование

Регулярное сканирование ИТ-инфраструктуры на уязвимости. Установка агентов XDR для мгновенного выявления и блокировки подозрительной активности.

-

Прозрачность и управление

Централизованная панель SIEM в личном кабинете: инциденты, логи, уведомления, метрики. Индивидуальная настройка правил корреляции.

-

Экономия и соответствие

Подписочная модель без затрат на найм команды. Соответствие ISO/IEC 27001, PCI DSS и НПА РК. Накопление знаний для предиктивной защиты.

Как работает SOC

Мировые кейсы

Target

Злоумышленники проникли во внутреннюю сеть через подрядчика по обслуживанию кондиционеров. Вредонос заразил POS-терминалы и начался сбор данных о картах клиентов. Система безопасности зафиксировала подозрительные действия, но ИБ-команда не отреагировала вовремя.

Ущерб

- Утечка 40 миллионов платёжных карт и 70 миллионов аккаунтов

- Прямые убытки по оценке — 162 млн долларов

- Уход CISO и массовые иски от клиентов

Как SOC помог бы:

- SOC анализирует логи в реальном времени и выделяет критические события

- Был бы зафиксирован подозрительный вход от подрядчика и выявлено необычное поведение на POS-системах

- Инцидент был бы эскалирован и локализован до массовой утечки

SolarWinds

В 2020 году злоумышленники внедрили бэкдор Sunburst в обновления ПО Orion. Клиенты устанавливали легитимное обновление, внутри которого находился скрытый вредоносный модуль. Через него атакующие получили доступ к внутренним сетям крупных компаний и госструктур США.

Ущерб

- Компрометация 18 000 организаций, установивших заражённое обновление

- Взлом десятков федеральных ведомств США (Минфин, Минторг и др.)

- Многолетние расследования и аудит всех поставок ПОноголетние расследования и аудит всех поставок ПО

Как SOC помог бы:

- Обнаружение аномальной активности обновлений Orion

- Выявление нехарактерных сетевых соединений с C2-серверами

Colonial Pipeline

В 2021 году злоумышленники проникли в IT-сегмент Colonial Pipeline через украденный VPN-пароль и запустили шифровальщик. Чтобы не допустить перехода атаки в OT-сегмент, компания вынуждена была остановить работу всего трубопровода.

Ущерб

- Остановка поставок топлива на Восточное побережье США

- Паническая скупка бензина и рост цен

- Выкуп, выплаченный злоумышленникам - $4.4 млн

Как SOC помог бы:

- Обнаружение ранних признаков компрометации VPN-доступа

- Выявление подозрительных логинов и попыток повышения прав